Lundi 8 février 2016 le Club MOA a reçu Xavier GUIMARD. Son intervention a porté sur le thème :

«L’efficacité opérationnelle dans un service numérique ou l’art de la guerre appliqué à la transformation numérique».

Xavier GUIMARD est colonel dans la gendarmerie. Après avoir occupé des fonctions opérationnelles de terrain il a rejoint l’informatique en 2000 et a vécu la profonde mutation des SIC (Système d’Information et de Communication) engagée depuis 2002.

NOTE : Le présent compte-rendu est volontairement synthétique. Il ne reprend que les thèmes essentiels évoqués par l’intervenant. L’exposé a été d’une grande richesse, porteur de beaucoup d’informations et de réflexions qui ne peuvent, bien évidemment, pas être repris dans ce modeste document.

Rappel rapide du contexte

En 2002 la situation du système d’information était « critique ». Le coût du MCO (Maintien en Condition Opérationnelle) dérapait, les demandes d’évolution étaient nombreuses et l’ouverture du système d’information inenvisageable vu le faible niveau de la SSI. Dans le domaine des RH, les équipes étaient « verticalisées » par projet.

À la suite de décisions stratégiques, une nouvelle doctrine a été érigée, permettant de reconstruire une dynamique « systèmes d’information » sur de nouvelles bases.

Cet engagement de longue haleine a mis plusieurs années à porter ses fruits. À partir de 2007 la situation est devenue satisfaisante tout en restant économiquement raisonnable.

L’intervenant propose deux perspectives d’analyse : l’aspect financier et la Sécurité des Systèmes d’informations (SSI).

I – Aspect financier

L’aspect financier est abordé sous l’angle macro-économique. En 2002 seul le financement des investissements était maîtrisé. Les dépenses récurrentes et les investissements ainsi que l’emploi des RH apparaissaient comme plus difficiles à maîtriser.

L’analyse met en évidence trois points importants :

• Prédominance du Chef de projet

• Partenariats vs « Client captif »

• Trop de dépendances techniques entre les projets.

Les lignes stratégiques retenues pour redresser la situation sont les suivantes :

Attaque du coût récurrent :

• Rétablissement des conditions de la concurrence lors du renouvellement des marchés

• Suppression des dépendances entre projets par la mise en place d’interfaces normalisées

• Rationalisation des technologies utilisées.

Création d’un socle technique solide :

• Mutualisation de nombreux services (SSO , hébergement, journalisation, bases de données, stockage…).

Indirectement, ces mesures bénéficient à l’investissement : le nouveau socle technique architecturé et la réglementation interne simplifient le dialogue avec les fournisseurs : le cahier des charges devient autosuffisant.

Au plan macro-économique, le résultat est atteint en cinq ans. Les finances, tant pour les dépenses récurrentes que pour les investissements, sont parfaitement maîtrisées. L’optimisation des ressources humaines nécessaires à la maîtrise et l’évolution du SI ont été significativement diminuées et les équipes se sont spécialisées par domaine de compétence en étant transverses aux projets métiers.

II – Aspect sécurité du système d’information

Xavier Guimard partage cette partie de son exposé en trois chapitres :

A- Estimation de la menace.

Le niveau de menace n’a probablement pas atteint son apogée. Le livre blanc sur la défense et la sécurité nationale développe la notion de menace, lors des « crises ».

En temps normal, les phénomènes de masse (virus, phishing,…) ne représentent qu’une partie de la problématique. Les pratiques illégales liées à l’intelligence économique sont monnaie courante.

En ce qui concerne les entreprises, Xavier GUIMARD fait une différence importante entre sureté (résistance à une attaque) et sécurité (résistance à un virus)

La Sécurité des Systèmes d’Information dans les entreprises est trop souvent réduite à la lutte contre les phénomènes de masse (non ciblés) tels que les attaques virales. Par opposition, la prévention contre des attaques ciblées, telles que la copie, l’attaque à l’intégrité ou la corruption de données, est moins souvent prise en compte

Aujourd’hui encore, le besoin SSI est, à tort, appréciée comme une charge budgétaire. Les entreprises considèrent que leur sécurité est bien assurée par la présence d’un plan de secours. A y regarder de plus près la « sureté » fait souvent l’objet d’un sous-investissement. En effet, l’impact des attaques ciblées est nettement supérieur aux autres problèmes liés à la SSI. Le financement de cette dernière devrait donc être considéré comme un élément indispensable à la pérennité de l’entreprise.

B- Analyse comparée de la guerre traditionnelle et de la Sécurité des Systèmes d’Information

En sa qualité de militaire et d’informaticien, Xavier Guimard a pu exposer cette partie avec clarté et intelligibilité. Dans une époque où l’on parle de « cybercriminalité », cette analyse a eu le mérite d’expliciter les différences importantes qui existent entre ces deux types de conflit.

– L’avantage naturel est inversé. En guerre classique l’avantage naturel est au défenseur (en particulier dans ce que l’on nomme guerre économique). En cybercriminalité, c’est l’inverse. Il existe de nombreuses technologies, très abordables, qui permettent de mettre en œuvre ces attaques. L’effet de surprise est garanti car il est difficile d’obtenir des renseignements sur les attaques à venir et les attaques ciblées sont noyées au sein d’attaques générales. Enfin, et ce n’est pas le moindre, il n’y a pas de problème de logistique pour l’attaquant.

– La notion de concentration de l’effort n’existe pas en matière de cybercriminalité. En cause : La multiplicité des identités que peuvent prendre les auteurs et, l’anonymat permis par le réseau Internet. Il n’y a pas de limites sur le nombre d’attaques simultanées et ces attaques peuvent être le fait de plusieurs agresseurs non coordonnés. L’ensemble de ces considérations introduit, dans la lutte perpétuelle de l’épée et du bouclier, une problématique radicalement nouvelle. Le Colonel Guimard met en exergue la motivation défavorable au défenseur : Au mieux un temps de retard pour répondre à l’attaque, au pire une absence de prise de conscience des dégâts perpétrés par ces agressions.

– Il y a de fait, une vraie difficulté à justifier les moyens que l’on peut mettre en œuvre contre des attaques ciblées. D’une part la faible probabilité apparente d’attaques ciblées, car peu de cas sont révélés, et d’autre part des systèmes de défense basés essentiellement sur des robots. Ils sont efficaces contre des attaques connues ou génériques mais désarmés devant un agresseur d’un nouveau type. Il n’y a pas de vue humaine globale. Ces dispositifs sont comparables à des forteresses sans gardiens.

– La finalité de l’attaque d’un concurrent diffère de celle d’une guerre classique. Dans cette dernière on « Recherche une meilleure paix ». Dans le domaine de la SSI soit l’attaque est directe et on recherche la destruction du concurrent, soit l’attaque est indirecte. C’est le cas des crises ou des liens supposés avec la cible réelle. L’information est souvent la cible. En guerre classique le renseignement donne un avantage pour la suite des opérations. En matière d’espionnage économique l’information constitue le patrimoine. Son obtention est décisive, la suite de la guerre se déroule sur le terrain commercial sans réel moyen d’action. Dans tous les cas il n’y a guère de négociations possibles.

La matérialisation de l’attaque est difficile. L’attaquant ne peut être identifié, le vol du patrimoine se présente sous la forme d’une duplication de données qui n’est pas forcément perçue par l’agressé. En cas de corruption des données la détection peut d’avérer difficile mais surtout les modifications ne sont pas nécessairement détectée.

La situation de l’agresseur présente aussi quelques « difficultés », notamment parce qu’il n’a pas de vue globale de la situation. Il agit sur le réseau et doit extraire des informations. Il peut être facilement trompé si l’agressé a mis en place un dispositif efficace. Observons que les phénomènes de masse divulguent beaucoup de techniques inutilisables ensuite. La complexité de l’informatique amène l’agresseur à commettre des erreurs. Enfin le niveau technique requis est croissant.

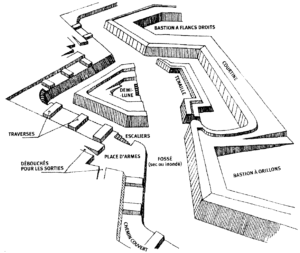

L’intervenant fait une rapide comparaison entre les places fortes construites par Vauban et les Systèmes Informatiques. Le système en couche présente des faiblesses intrinsèques : firewall + reverse + proxy + antivirus + détecteur d’intrusion ne représentent qu’une simple barrière. Dans la logique des forteresses construites par Vauban, le défenseur voit manœuvrer l’attaquant en permanence, ce qui n’est pas le cas en matière de système d’information. En matière de SSI le Système actuel se rapproche plus des dispositifs de guerre du « Haut Moyen Âge ». Mise en place d’une protection autour d’une enceinte dont le contour est difficile à évaluer : PC Nomade, PDA , Réseau avec des portes nécessairement ouvertes (mails) et dans laquelle tous les habitants ont la clef (USB).

Xavier Guimard nous fait remarquer que le Responsable de la Sécurité des Systèmes d’Information (RSSI) est une notion qui n’a pas d’équivalence en guerre classique. C’est aussi un poste que les entreprises ont quelques difficultés à situer. Trop haut dans la structure, le RSSI ne sait pas ce qui se passe ; trop bas, personne ne l’écoute. La position du RSSI (et de son équipe) ne lui permet pas toujours d’influer suffisamment tôt sur les choix et est potentiellement génératrice de conflits. Idéalement il doit occuper une position haute pour la gestion des risques et la politique de sécurité à mettre en œuvre, être proche du DSI pour la surveillance des nouveaux projets et proche de la production pour la détection des failles et des problèmes. Pas simple !

Dans la pratique, au quotidien, les choix s’imposent souvent à la SSI qui doit se débrouiller avec notamment des messageries externalisées, des PDA, des PC nomades… des applications mal conçues, des interconnexions d’applications non maîtrisables.

C- Vers une stratégie de sécurité de l’information.

« On ne doit pas compter que l’ennemi ne viendra pas, on doit se rendre inattaquable » Sun Tsu

Xavier Guimard rappelle rapidement la différence entre stratégie et tactique et par analogie avec le domaine militaire évoque les dispositions en entreprise.

La stratégie définit les objectifs politiques. C’est le domaine de la réflexion, de l’utilisation des méthodes d’aide à la prise de décision. La stratégie opérative définit la stratégie de protection de l’information. La tactique s’intéresse à la conception des objets, aux évaluations, à la détection, à la partie opérationnelle.

La planification opérationnelle

« La planification opérationnelle est l’art de planifier un projet pour le rendre pilotable ».

Toujours par analogie avec le domaine militaire, cette planification requiert deux équipes : la première planifie et conduit les opérations (conception de la manœuvre amie), la seconde s’occupe du renseignement (imaginer la manœuvre ennemie). L’exercice est renouvelé de façon cyclique. Chaque échelon intègre dans son raisonnement les questions essentielles (pourquoi, comment, mission, avec qui, contre qui, contraintes…).

D’autres principes militaires sont applicables en entreprise :

- Un chef, une mission, des moyens

- On ne confie une mission qu’à une personne en mesure de la comprendre et de l’assumer

- Entraînement régulier du personnel

- Mettre en œuvre un système très abouti des « conduites à tenir ».

Eléments d’organisation

L’objectif peut se définir complètement de la manière suivante : « Construire un système défendable et le défendre ». Il faut pour cela, à minima, mettre en œuvre un pôle architecture SIC qui contrôle tous les projets, anticipe les besoins et travaille en lien avec les experts de la sécurité physique. Un pôle SSI tactique qui met en œuvre la surveillance des systèmes, les dispositifs de détection et mène les actions prévues selon les circonstances. Les autres pôles sont plus « classiques » : gestion du risque, audit, etc.

Dans le raisonnement qui mène au SIC il faut impérativement prendre en compte les questions suivantes : contre qui ? pour défendre quoi ? avec quels moyens ?

Exemples de principes de sécurité obtenus :

- Défense en bulles (modularité) et insertion de barrières entre bulles.

Tout élément pouvant être corrompu, il ne doit pouvoir communiquer avec son environnement que par des protocoles contrôlables (i.e. protocoles ouverts) - Défense en profondeur

- Gestion des identités

- Fédération plutôt qu’unicité de référentiel pour mieux gérer les partenariats, fusions, acquisitions…

- Remise en cause cyclique des choix.

Enfin, on veillera à entretenir la motivation par des exercices réguliers, entretenir une veille (pour les attaques ciblées et les attaques automatiques) sur le niveau des attaquants, sur les vulnérabilités du système de l’entreprise, sur la connaissance extérieure du système (départs, fuites, incidents, …), voire utiliser le « Jeu de guerre »

« Entraînement difficile, guerre facile »

III – Conclusion

En conclusion de cet exposé, Xavier Guimard présente à grands traits la stratégie SSI de la gendarmerie nationale au sein de la stratégie générale des SIC de la Gendarmerie, et comment cette stratégie est intégrée dans les projets.

A titre d’exemple il détaille plus finement le système de messagerie qui a remplacé les centres de transmission. Le risque majeur était l’usurpation d’identité, non couvert par l’état de l’art.

Mesures d’architecture :

- Modularité et cloisonnement

- Développement d’un composant spécifique anti-usurpation

- Politique ciblant les vecteurs d’attaques en complément des anti-malwares

- Organisation des boîtes fonctionnelles en sous-dossiers IMAP agglomérés par le serveur dans la boîte individuelle (traçabilité nominative)

- Effacement automatique des droits à chaque mutation (couplage avec la base RH).

Mesures SSI « tactique » :

- ● Politique de remontée d’alertes

- ● Procédure d’audit automatisée.

Le raisonnement militaire, un apport intéressant pour tout type d’organisme:

- Au niveau de l’organisation

- Réflexion sur le positionnement de la sécurité

- Au niveau de la stratégie

- Intégration dans la logique économique

- Au niveau du quotidien

- Notion de « SSI tactique »

- Adaptation réaliste à la menace

-=-=-=-=-=-=-=-=-=-=-=-=-

La Gendarmerie Nationale en chiffres:

- 70 000 stations de travail Gendbuntu

- 10 000 stations sous Windows

- 99% d’utilisateurs exclusivement sur LibreOffice

- 98% sur Thunderbird

- 100% sur Firefox

- 4300 informaticiens sur 200 sites

- Le remplacement des centres de transmission par la messagerie a conduit à reconvertir 500 personnes (sans recrutement ni suppression de personnel)

Pour aller plus loin:

- Le livre blanc sur la défense et la sécurité nationale

- Le site de l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information)

- Présentation du Colonel Guimard à l’association Aristote

- La revue « Expertises » qui traite mensuellement exclusivement du droit des technologies et systèmes d’information